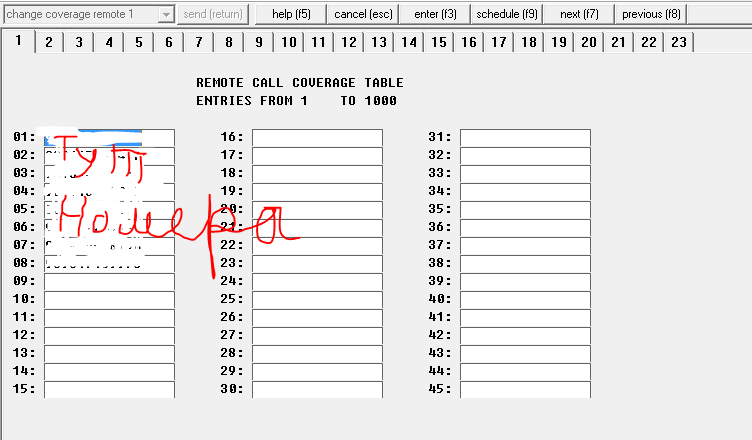

Шлюз Avaya G450 горит alarm

даем команду show sync timing и смотрим: Так плохо SOURCE MM or VoIP STATUS FAILURE --------- ------------------- ----------------------- --------------- Primary v1 Locked Out None Secondary Not Configured Local v0 Active None И так плохо SOURCE MM or VoIP STATUS FAILURE --------- ------------------- ----------------------- --------------- Primary ...